Ya han empezado las Ofertas Prime de Amazon!!! Muy buenas ofertas para los clientes Prime... Date prisa antes de que se acaben!!

Ver ofertasLos passkeys representan un cambio revolucionario en la forma en que protegemos nuestras identidades digitales, ofreciendo una alternativa más segura y conveniente a las contraseñas tradicionales.

Respaldados por gigantes tecnológicos como Apple, Google y Microsoft, los passkeys utilizan criptografía de clave pública para eliminar las vulnerabilidades de las contraseñas y mejorar la experiencia del usuario.

Este artículo explora cómo funcionan los passkeys, sus beneficios y desafíos, su estado actual de adopción y su potencial para transformar la autenticación en los próximos años.

Para leer más tarde...

¿Qué son los Passkeys?

Definición y Conceptos Básicos

Los passkeys son credenciales criptográficas basadas en estándares FIDO que permiten a los usuarios iniciar sesión en aplicaciones y sitios web utilizando el mismo proceso que emplean para desbloquear sus dispositivos: típicamente biometría (huella digital o reconocimiento facial), un PIN o un patrón. A diferencia de las contraseñas tradicionales, que son secretos compartidos, los passkeys son claves digitales únicas que nunca abandonan el dispositivo del usuario en su forma completa.

Diferencias Entre Passkeys y Contraseñas

La diferencia fundamental entre los passkeys y las contraseñas radica en su tecnología subyacente. Las contraseñas son “secretos compartidos” que los usuarios deben recordar e ingresar en sitios web, los cuales almacenan versiones cifradas llamadas hashes. Esto crea múltiples puntos de vulnerabilidad, ya que las contraseñas pueden ser robadas, adivinadas o capturadas mediante phishing.

Con las contraseñas, es fácil caer víctima del phishing porque podrías ingresar tu nombre de usuario y contraseña sin saberlo en un sitio malicioso diseñado para robar tus credenciales. Con los passkeys, sin embargo, los ciberdelincuentes no pueden engañarte para que ingreses tu información de inicio de sesión en un sitio falso, ya que no hay nada que ingresar. Esto hace que los passkeys sean inherentemente resistentes al phishing.

Por otro lado, los passkeys utilizan criptografía de clave pública donde se generan dos claves criptográficas durante la creación de la cuenta:

- Clave privada: se almacena de forma segura en el dispositivo del usuario y está protegida por módulos de seguridad como Secure Enclave (Apple), Trusted Platform Module (Windows) o Samsung Knox.

- Clave pública: se almacena en el servidor del proveedor de servicios; no es sensible y no puede usarse sola para acceder a la cuenta.

¿Cómo Funcionan los Passkeys?

Criptografía de Clave Pública-Privada

Los passkeys aprovechan la criptografía asimétrica (pares de claves pública-privada) para la autenticación. Al registrar un passkey con un servicio en línea, el dispositivo genera un par único de claves criptográficas específicamente para esa cuenta en ese servicio.

El proceso de registro generalmente ocurre después de que el usuario inicia sesión en el servicio con un método de autenticación existente. Cuando el usuario aprueba la creación del passkey desbloqueando su dispositivo, este se almacena en el gestor de contraseñas del usuario (o gestor de credenciales).

Proceso de Autenticación

Cuando un usuario intenta iniciar sesión en un servicio utilizando un passkey, el proceso funciona así:

- El servicio envía un desafío al dispositivo del usuario.

- El usuario desbloquea su dispositivo utilizando biometría, PIN o patrón.

- La clave privada firma el desafío.

- La firma se envía al servicio.

- El servicio verifica la firma utilizando la clave pública almacenada.

- Si se verifica correctamente, el usuario obtiene acceso.

Todo este proceso ocurre sin transmitir información sensible por Internet, lo que lo hace altamente seguro contra interceptaciones y ataques de phishing.

Mecanismos de Seguridad

Los passkeys ofrecen múltiples capas de protección:

- Vinculación al dominio: cada passkey es único para un sitio web o aplicación específica, lo que impide su uso en sitios falsos.

- Requisito de posesión física: la autenticación requiere tanto el dispositivo físico como la biometría o PIN del usuario.

- Seguridad del hardware:las claves privadas se almacenan en componentes especializados dentro del hardware del dispositivo.

- Sin secretos compartidos: a diferencia de las contraseñas, no hay nada que interceptar o robar durante la transmisión.

Beneficios de los Passkeys

Mayor Seguridad y Resistencia al Phishing

La ventaja más significativa de los passkeys es su resistencia inherente a los ataques de phishing. Según estudios citados, “los passkeys podrían prevenir hasta el 80% de los ataques por phishing y el 90% de los ataques basados en contraseñas débiles o robadas”.

Los passkeys mitigan efectivamente varios riesgos:

- Phishing: su naturaleza específica por dominio hace que los ataques sean ineficaces.

- Credential stuffing: dado que los passkeys no se comparten ni reutilizan entre sitios, estos ataques son imposibles.

- Brechas de datos: incluso si un proveedor es comprometido, los atacantes solo obtendrían claves públicas inútiles sin sus correspondientes claves privadas.

Experiencia Mejorada para el Usuario

Además de sus beneficios en seguridad, los passkeys ofrecen ventajas significativas en usabilidad:

- No hay contraseñas que recordar ni gestionar.

- Autenticación más rápida: Un análisis publicado indicó una reducción del 50% en el tiempo necesario para iniciar sesión con passkeys.

- Eliminación del proceso de restablecimiento: Las organizaciones pueden experimentar una disminución del 50% en costos relacionados con restablecimientos.

Autenticación Multifactor Incorporada

Los passkeys proporcionan autenticación multifactor por diseño al combinar:

- Algo que tienes (tu dispositivo).

- Algo que eres (biometría) o algo que sabes (PIN/patrón).

Estado Actual de Adopción

Soporte e Implementación Industrial

Las principales empresas tecnológicas han respaldado ampliamente los passkeys. En mayo de 2022, la FIDO Alliance anunció una iniciativa importante para promoverlos como estándar universal para autenticación sin contraseñas.

Hasta principios de 2025, el 80% de las organizaciones están utilizando o planean adoptar passkeys, reconociendo su capacidad para reducir riesgos como el phishing y ataques con credenciales robadas.

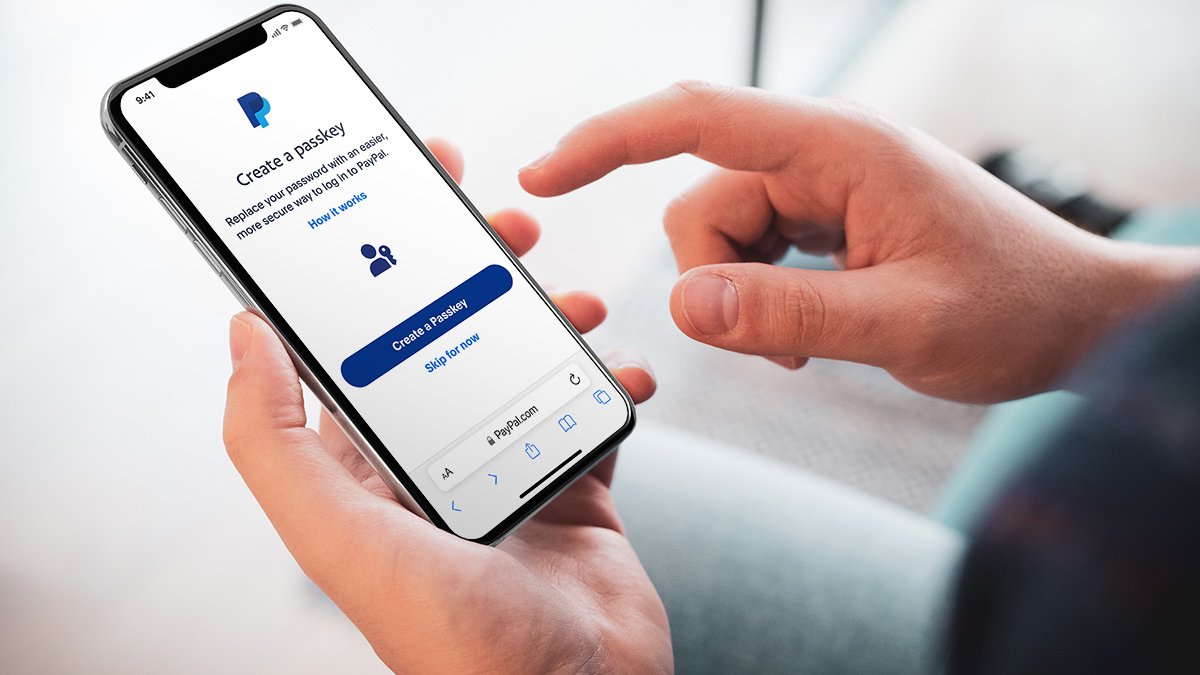

- Proveedores como PayPal y Visa han adoptado rápidamente esta tecnología debido a sus altos requisitos de seguridad.

- Gobiernos están implementando passkeys para proteger servicios ciudadanos.

- Organizaciones como Microsoft y Google lideran esta integración.

A pesar de sus ventajas, enfrentan obstáculos como dependencia tecnológica (hardware específico), compatibilidad entre dispositivos y sistemas heredados.

Si pierdes el teléfono que almacena tus claves, el impacto en tu capacidad para acceder a las cuentas dependerá de cómo se gestionen tus claves. Aquí tienes un desglose de lo que ocurre y las medidas que puedes tomar:

¿Qué ocurre si pierdes tu teléfono?

- Las claves de acceso se sincronizan entre dispositivos: por lo general, las contraseñas se sincronizan en todo su ecosistema (por ejemplo, Apple iCloud Keychain, Google Password Manager o administradores de contraseñas de terceros como Dashlane, 1Password o Bitwarden). Esto significa que si pierde un dispositivo, sus claves de acceso seguirán siendo accesibles en otros dispositivos vinculados a la misma cuenta. Por ejemplo, perder un iPhone no te bloquea si tienes un iPad o un MacBook conectados al mismo ID de Apple.

- El cifrado de extremo a extremo protege las claves: aunque alguien acceda físicamente a tu dispositivo perdido, las claves de acceso están cifradas y requieren verificación biométrica (por ejemplo, Face ID o Touch ID) o el código de acceso del dispositivo para poder acceder a ellas. Sin esta autenticación, las personas no autorizadas no pueden descifrar las passkeys almacenadas.

- Opciones de gestión remota: puedes desactivar o borrar remotamente las claves de acceso del dispositivo perdido utilizando servicios como Find My de Apple o las herramientas de gestión remota de cuentas de Google. De este modo, aunque un ladrón burle la seguridad del dispositivo, las claves almacenadas en él dejarán de ser válidas.

Cómo recuperar el acceso sin tu teléfono

- Acceder a las claves a través de otro dispositivo: si tus claves están sincronizadas entre dispositivos, simplemente inicia sesión en otro dispositivo dentro del mismo ecosistema (por ejemplo, otro dispositivo Apple o un ordenador con Google Password Manager). Una vez iniciada la sesión, tus passkeys estarán disponibles para su uso.

- Utilizar un gestor de contraseñas: si utiliza un administrador de contraseñas de terceros como Dashlane, 1Password, inicie sesión en su cuenta de administrador de contraseñas desde otro dispositivo. Tus claves de acceso sincronizadas se podrán recuperar siempre y cuando puedas autenticarte utilizando credenciales y cualquier medida de seguridad adicional como la autenticación de dos factores (2FA).

- Métodos de autenticación alternativos: muchos sitios web siguen ofreciendo opciones alternativas, como combinaciones de nombre de usuario y contraseña o métodos de recuperación basados en el correo electrónico para cuentas vinculadas con claves de acceso. Si no se dispone de otros dispositivos y se pierde el teléfono, estos métodos alternativos pueden ayudar a recuperar el acceso.

- Protocolos de recuperación para ecosistemas: ecosistemas como Apple y Google proporcionan opciones de recuperación para escenarios catastróficos en los que se pierden todos los dispositivos.

Mejores prácticas para minimizar el riesgo

- Activa la autenticación de dos factores (2FA): protege tu cuenta en la nube (por ejemplo, ID de Apple o cuenta de Google) con contraseñas seguras y 2FA para evitar el acceso no autorizado a las claves de acceso sincronizadas.

- Utiliza varios dispositivos: evita depender únicamente de un dispositivo para acceder a las claves. Sincronizar a través de múltiples dispositivos asegura la redundancia en caso de pérdida.

- Establecer contactos de recuperación: las plataformas permiten designar contactos de recuperación que pueden ayudar a recuperar el acceso en caso de emergencia.

- Haz copias de seguridad periódicas de las contraseñas: utiliza un gestor de contraseñas de confianza con capacidades de sincronización en la nube para asegurarte de que todas las claves de acceso están guardadas de forma segura y son accesibles desde múltiples dispositivos.

Conclusión

Los passkeys están transformando cómo protegemos nuestras cuentas digitales gracias a su seguridad superior frente a contraseñas tradicionales. Aunque aún enfrentan desafíos técnicos y educativos, están bien posicionados como el futuro estándar global para autenticación segura.